Egal, ob Sie Daten auf einen eigenen Server oder in einem externen Rechenzentrum speichern – den Datenschutz müssen Sie jederzeit im Blick behalten. Die Flut an Daten steigt täglich, vor allem Daten zu Mitarbeitern, Kunden oder Interessenten. Wird ein externes Data Center genutzt, sollte ebenso der Dienstleister im Datenschutzkonzept betrachtet werden. Das Auslagern von Aufgaben – wie z. B. Datenverarbeitung (IT-Outsourcing) – ist längst zu einer Selbstverständlichkeit in der modernen Wirtschaft geworden.

Datensicherheit und Datenschutz im Rechenzentrum: So lagern Sie Ihre Daten sicher aus

Hinweis:

Dieser Ratgeber ist eine Hilfestellung zum Thema Datenschutz, kann aber keine fachliche Rechts-Beratung ersetzen.

Hierbei spielt es auch keine Rolle, ob Sie dabei die RZ-Server oder doch Ihre eigenen Server im Umfeld des Rechenzentrums nutzen (Colocation). So oder so ist eine genaue Überprüfung und Kontrolle des Datenschutzes notwendig. Wie schützt das Rechenzentrum die Server und sichert die kontinuierliche Verfügbarkeit der Daten? Ist der Standort des Rechenzentrums sicher? Und worauf müssen Sie achten, wenn die Daten über mehrere Standorte verteilt sind?

Gut ist: Datenschutz, Datensicherheit und die Datenverarbeitung unterliegen in Deutschland und auch in der gesamten EU bestimmten Gesetzen. Darüber aber den Überblick zu behalten und zu überprüfen, welche Maßnahmen erforderlich sind und ob diese auch wirklich greifen, ist für einen Datenschutzbeauftragten eine nicht zu unterschätzende Herausforderung. Und zudem spielt es auch keine Rolle, ob man die Daten eines ganzen Konzerns oder eines KMU-Betriebs verantwortet. Die gesetzlichen Pflichten gelten für alle – egal, wie groß das Unternehmen ist.

Mehr noch: Die Sicherheit der Daten ist nicht nur eine Selbstverständlichkeit, sondern in heutigen Zeiten ein nicht zu vernachlässigender Wirtschaftsfaktor. Der Erfolg eines Wettbewerbers misst sich anhand der Datensicherheit. Ein Skandal kann ein Unternehmen schnell in den Abgrund führen. Deswegen ist es wichtig, dass Datenschutz und Datensicherheit gewährleistet sind – sowohl in den eigenen vier Wänden als auch im Rechenzentrum, mit dem man zusammenarbeitet. Und natürlich auch auf den Verbindungen dazwischen. Dieser Ratgeber zeigt Ihnen, worauf Sie achten müssen und bietet einen ersten Überblick.

Grundsätzliches zum Datenschutz

Mit der Einführung der europaweiten Datenschutz-Grundverordnung (DSGVO) im Mai 2018 wurden die Themen Datenschutz und Datensicherheit besonders groß behandelt. Dabei hatten sie immer schon einen großen Stellenwert. Zwar war die DSGVO voll mit einigen Neuerungen – aber die meisten Vorgaben waren vor allem für deutsche Unternehmen nichts Neues. Datenschutz wird in Deutschland schon seit langem besonders anspruchsvoll behandelt.

Was bedeutet es, Daten gesetzlich korrekt zu speichern? Mit der Zeit haben sich zwei klare Grundsätze gebildet, die ein Unternehmen im Blick haben muss.

Es dürfen Daten gespeichert werden, die für die Erfüllung eines Vertragsrechts benötigt werden. Ohne Kontaktdaten lassen sich beispielsweise keine Rechnungen ausstellen. Auch im Rahmen der gesetzlichen Gewährleistung zu einem verkauften Produkt oder für angebotene Dienstleistungen lassen sich die Kontaktdaten absolut datenschutzkonform verwalten. Sobald diese Daten für diese Zwecke aber nicht mehr benötigt werden, ist es notwendig, dass sie direkt gelöscht werden.

Auch dürfen Daten abgespeichert werden, wenn die betreffende Person ihre klare Einwilligung gibt. Möchten Sie also über das Notwendige hinaus (siehe ersteren Grundsatz) Daten nutzen – beispielsweise für Werbezwecke oder für Statistiken – dann muss der Betroffene dies erlauben. Tut er das nicht, dürfen Sie nicht einmal seinen Namen in einer Datenbank speichern.

Verantwortlich für den zweiten Grundsatz ist das berühmte Volkszählungsurteil aus dem Jahr 1983. Der Ursprung des Datenschutzes liegt also weit länger zurück als die Einführung der DSGVO.

Kurz und knapp: Die Geschichte des deutschen Datenschutzes

Ausgangslage des Datenschutzes war eine Zeit, in der Unternehmen, Behörden und Institutionen stetig wuchsen. Der Bürger war vermehrt unsicher darüber, welche seiner personenbezogenen Daten in welchem Umfang gesammelt und ausgewertet wurden. Mit dem Volkzählungsurteil aus dem Jahr 1983 entschied dann das Bundesverfassungsgericht, dass die informelle Selbstbestimmung ein Grundrecht ist. Sprich: Jeder darf selber entscheiden, was mit seinen persönlichen Daten geschehen darf und was nicht.

Der nächste Schritt war 1995, als die Europäische Datenschutzrichtlinie 95/46/EG verabschiedet wurde. Diese wurde in Deutschland durch das Bundesdatenschutzgesetz (BDSG) durchgesetzt. Das BDSG schützte den Einzelnen davor, dass er durch den Umgang mit seinen personenbezogenen Daten in seinem Persönlichkeitsrecht beeinträchtigt wurde.

Zudem kamen mit der Zeit auch Landesdatenschutzgesetze hinzu. Hierin ist geregelt, wie die Landesbehörden der Bundesländer mit personenbezogenen Daten umgehen. Auch die Rechtsstellung des jeweiligen Landesbeauftragten für Datenschutz wird in den Landesdatenschutzgesetzen geregelt.

DSGVO: Neuerungen durch die Datenschutz-Grundverordnung

Bereits seit 2016 ist die Datenschutz-Grundverordnung (DSGVO) aktiv und seit Mai 2018 Pflicht. Wie der Name schon sagt, handelt es sich um eine Grundverordnung, also eine Art Gesetzes-Basis. Sie ist Pflicht, enthält aber auch Öffnungsklauseln, die den einzelnen EU-Staaten gestattet, Details auch nach nationalem Recht zu regeln.

Wer Daten auslagert (sei es in ein Rechenzentrum oder aber auch auf den Servern eines Webhosters) der sollte immer im Blick behalten, welche Zusatzfunktionen die Plattform bietet. Daten können noch so gut gesichert und rechtskonform geschützt sein – bestimmte Anwendungen auf den Servern können Daten auch für andere Zwecke auswerten. So wundert es z. B. nicht, dass Datenschutzklauseln auf europäischen Webseiten immer umfangreicher werden. Etliche Angebote – von Google Analytics bis zum Facebook-Button – müssen hier genau genannt werden. Und dem Nutzer die Möglichkeit bieten, diese Zusatzangebote abzulehnen.

Auch bestimmt die DSGVO, dass Kunden ihre Daten möglichst schnell und unkompliziert erhalten können, um damit ggf. zu einem anderen Dienstleister zu wechseln. Datenportabilität durch Download-Tools oder ähnliche Anwendungen ist also laut Gesetz zu beachten.

Alles in allem bietet die DSGVO auch jetzt noch Unklarheiten in manchen Details. Das bedeutet aber nicht, dass man als Unternehmen freie Hand hat und keine Angst vor Abmahnungen oder Gerichtsurteilen haben muss. Datenschutzexperten raten derzeit: Lieber auf Nummer sicher gehen, und bei Unklarheiten am besten die sichere (wenn auch möglicherweise komplizierte) Variante wählen.

Weitere Gesetze, die Sie zum Thema Datenschutz beachten sollten

Neben den offensichtlichen Datenschutz-Gesetzen und -Regeln gibt es weit mehr Vorgaben, die man als Unternehmen beachten muss, möchte man Daten sicher speichern bzw. auslagern. Die Menge der Gesetze ist enorm, eine beispielhafte Auswahl bietet Ihnen folgende Auflistung:

- Strafgesetzbuch (StGB), wenn Privatgeheimnisse gesetzlich gewahrt werden müssen (z. B. bei der ärztlichen Schweigepflicht).

- Sozialgesetzbücher (SGB), wenn es um soziale Daten geht.

- Telekommunikationsgesetz (TKG) und Telemediengesetz (TMG).

- Abgabenordnung (AO) bezüglich Aufbewahrungsfristen von steuerlichen Unterlagen.

- Betriebsverfassungsgesetz (BetrVG) zum Thema „Akteneinsichtsrecht von Arbeitnehmern“. Aber auch bezüglich der Mitbestimmung des Betriebsrates bei der Einführung von Technik, mit der das Verhalten oder die Leistung der Arbeitnehmer überwacht werden könnten.

- Grundsätze ordnungsgemäßer Buchführung (GoB) bezüglich allen Regeln rund um das Thema Buchführung.

- u. v. m.

Ermitteln von Anforderungen, Schutzbedarf und K.O. Kriterien

Rechenzentren sind ein weit sicherer Ort, um Daten abzuspeichern, als beispielsweise der eigene Serverschrank innerhalb des Büros. Im Blick behalten sollten Sie beim Lagern von Daten aber immer den sogenannten Schutzbedarf. Hierbei wird geklärt, wie sensibel die Daten sind und wie stark diese geschützt werden müssen.

Das Analysieren von möglichen Risiken ist vor allem bei kleinen oder mittelständischen Unternehmen keine Selbstverständlichkeit. Dennoch sollten Sie sich die Zeit nehmen und genau definieren, welchen Schutzbedarf Sie haben. Beachtet werden hierbei Ihre eigenen Räumlichkeiten, Ihre IT-Systeme, die Anwendungen, die Sie nutzen, die Räumlichkeiten vor Ort im Rechenzentrum, die Infrastrukturkomponenten und natürlich auch die Verbindung aller Elemente.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat eine Systematik erstellt, die Ihnen bei der Ermittlung des Schutzbedarfs behilflich ist. Als Erstes definieren Sie die Schutzbedarfskategorien / Schutzbedarfsklassen. Haben Sie hierbei auch den Blick auf Aspekte wie Vertraulichkeit, Integrität und Verfügbarkeit. Es empfiehlt sich, drei Schutzbedarfskategorien zu bilden:

Ein Ausfall von mehr als 24 Stunden kann hingenommen werden, der finanzielle Schaden ist für das Unternehmen verkraftbar.

Ein Ausfall darf vorfallen, darf aber nicht länger als 1 bis 24 Stunden (je nach eigener Definition) andauern. Der finanzielle Schaden ist beachtlich und mit finanziellen Verlusten verbunden; die Existenz des Unternehmens ist dennoch nicht bedroht.

Der Ausfall darf maximal 1 Stunde betragen; der finanzielle Schaden ist existenzbedrohend.

Nach der Definition der Schutzbedarfsklassen ermitteln Sie, in welche Kategorie Ihre IT-Systeme, alle Verbindungen und Räume gehören. Dokumentieren Sie Ihre Einschätzung und werten Sie das Ergebnis aus. Auf diesem Weg ist auch für ein Kleinunternehmen schnell zu ermitteln, wie schützenswert die Technik und die Daten darauf sind. Hilfreich ist es für den Anfang auch, zu definieren, was auf keinen Fall passieren darf. Solche K.-o.-Kriterien helfen Ihnen dabei, den Blick auf mögliche Gefahren zu schärfen und Entscheidungen besser zu fällen.

Die Pflicht, den Datenschutz zu überprüfen

Eine Überprüfung des Datenschutzes ist nicht nur zur Planung einer Daten-Auslagerung sowie beim Umzug der Daten erforderlich, sondern auch immer wieder von Neuem. Eine solche Überprüfung sollte – je nach Schutzbedarf – alle 1 bis 3 Jahre stattfinden. Auch müssen die Ergebnisse jedes Mal dokumentiert werden.

Datenschutz durch Sicherheits- und Redundanz-Konzepte

Steht fest, welche Daten besonders geschützt werden müssen und welche nicht, geht es dann auf die Suche nach dem passenden Rechenzentrum. Doch worauf achten? Rechenzentren sind grundsätzlich so entwickelt worden, dass sie besonders sicher sind. Dass Ihre Daten bestmöglich geschützt sind. Und das gegen alle möglichen Gefahren – von außen und innen. Bauliche, technische und organisatorische Maßnahmen sorgen zusammen für die Datensicherheit. Deswegen sollten Sie bei der Suche genau schauen, was die Rechenzentren zum Schutz anbieten. Welche Sicherheitsmaßnahmen sprechen die Betreiber hinsichtlich der Software und Hardware an? Gibt es wie z. B. bei DOKOM21 eine unterbrechungsfreie Stromversorgung (USV) und eine Netzersatzanlage (NEA)? Was passiert bei Überhitzung, Brand oder Einbrüchen? Und welche Angaben gibt es bezüglich Redundanz? Mehr Informationen zu diesem Thema finden Sie in unserem Ratgeber zum Thema Redundanz und Sicherheitskonzepte.

Redundanz und Sicherheitskonzepte

Worauf Sie achten sollten: der Standort

Manche Anbieter locken vor allem mit dem Preis. Im Gegenzug müssen Sie dann aber möglicherweise Abstriche im Schutz Ihrer Daten hinnehmen. Allein der Standort des Rechenzentrums kann schon viel ausmachen: Ein deutscher Standort bedeutet vor allem deutsche Gesetze und Richtlinien. Hier gibt es z. B. kein Patriot Act wie in den USA, das Dienstleister in bestimmten Situationen zwingt, Daten herauszugeben (beispielsweise an Nachrichtendienste). Auch „Hintertüren“ sind hier gesetzlich nicht gestattet. Je nachdem wie brisant die Daten sind, desto wichtiger ist es, dass Unbefugte nicht „mitlesen“. Die Daten liegen sicher auf deutschem Boden – mit diesem Aspekt können Sie wiederum auch bei Ihren Kunden werben.

Tier-Klassen 1 – 4 informieren über Redundanz und Verfügbarkeit

Die Tier-Klassifizierungen sind eine wichtige Grundlage, um die Sicherheit von Rechenzentren beurteilen zu können. „Tier“ bedeutet im Deutschen Level, Stufe oder Rang. Die Tier-Klassen 1 - 4 geben Ihnen Auskunft darüber, welche Anforderungen ein Rechenzentrum erfüllt. Dabei sind Redundanz und Verfügbarkeit die wichtigsten Unterscheidungskriterien. Hier geben wir Ihnen eine kurze Übersicht über die vier Tier-Klassifizierungen:

Ein Tier-1-Rechenzentrum bietet lediglich einen Basis-Infrastrukturaufbau. Dieser Aufbau umfasst keine Redundanz. Das Ausfallrisiko ist dementsprechend hoch.

Ein Datacenter der Tier-Klasse 2 verfügt lediglich über N+1-Redundanz. Diese einfache Redundanz in einem Rechenzentrum birgt Ausfallrisiken und ist als Dauerlösung nicht zu empfehlen.

Tier 3 ist der bei Rechenzentren am meisten verwendete Standard. Hier ist eine durchgehende Aktualisierung und Wartung aller Komponenten während des laufenden Betriebs möglich. Die Verfügbarkeit eines Tier 3-Rechenzentrums liegt bei 99,98 Prozent.

Im Vergleich zu Tier 3 bietet die höchste Klasse Tier 4 fehlertolerante Infrastruktur-Elemente. Leitungswege und IT-Komponenten sind in einem Tier 4-Datacenter redundant ausgelegt. Die Verfügbarkeit liegt bei 99,99 Prozent. Der technische Aufbau eines Tier 4-Rechenzentrums ist ultrakomplex und herausfordernd. Entsprechend hoch sind die notwendigen Investitionen.

Um Ihren individuellen Bedarf zu klären und die für Sie angemessene Lösung zu finden, sollten Sie sich von erfahrenen Rechenzentrumsexperten beraten lassen. Mit Ihren Fragen können Sie sich gerne an persönliche Ansprechpartner von DOKOM21 wenden:

Worauf Sie achten sollten: weitere Zertifizierungen, Selbstprüfungen und Auszeichnungen

Achten Sie nicht nur auf Normen. Darüber hinaus gibt es noch viel mehr Regeln, die ein Rechenzentrum einhalten kann. Sind diese zudem noch zertifiziert, ist die Sicherheit garantiert. Für die informationstechnische Sicherheit eines Rechenzentrums kann beispielsweise eine Zertifizierung nach Common Criteria (CC) gelten. Diese Kriterien lassen sich z. B. sehr gut mit der Planung Ihrer Schutzbedarfs-Kriterien vereinen. Auch diverse Prüfstandards vom Institut der Wirtschaftsprüfer in Deutschland e. V. (IDW-Standards) können für die Beurteilung beachtet werden. Und vor allem sprechen auch Zertifikate vom TÜV Rheinland für die Betriebssicherheit eines Rechenzentrums. Letztes besitzen beispielsweise die Rechenzentren von DOKOM21.

Abschließend lassen sich auch diverse Auszeichnungen zu Rate ziehen. Erkundigen Sie sich, ob der Betreiber eines Rechenzentrums ggf. schon für eine Leistung ausgezeichnet wurde. Selbst wenn die Auszeichnung für Ihre Branche nicht von Belang ist – sie zeugt von einer hohen Qualität die der Dienstleister grundsätzlich mit sich bringt. DOKOM21 beispielsweise wurde schon mehrfach von der Kassenärztlichen Bundesvereinigung für die sichere Übermittlung von hochsensiblen Patientendaten zertifiziert.

Datenschutz auf dem Weg zwischen Büro und Rechenzentrum

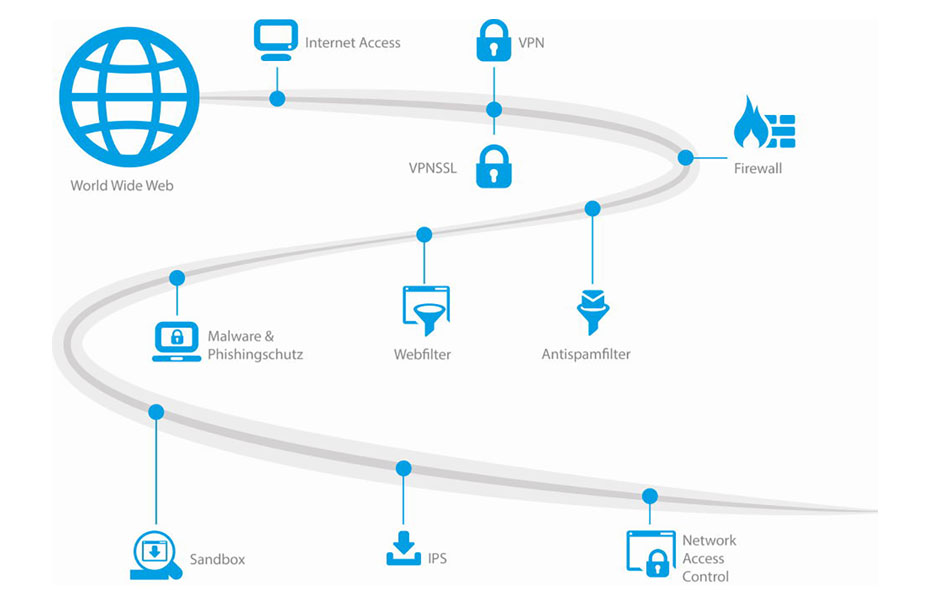

- Was bringt das bestgesicherte Rechenzentrum, wenn die IT in Ihren Räumlichkeiten sowie die digitale Verbindung nach draußen extrem geschwächt ist? Die Metapher vom „schwächsten Glied in der Kette“ ist auch in der Informationstechnik zu entdecken. Es gibt mehrere Mechanismen, die Sie zum Schutz Ihrer Daten – vor allem im Schutz vor Cyberkriminalität – in Bedacht ziehen sollten.

- Internet Access: Richten Sie ein Internet Access ein. Hiermit lässt sich der Internetzugang zu Ihren Servern mit flexibel skalierbaren Geschwindigkeiten und optimal abgestimmten Tarifen regulieren.

- Firewall mit IDP: Dank einer Firewall können Sie Ihre Server und Ihr Unternehmensnetzwerkes vor unerwünschten internen und externen Gefahren absichern. Am besten ergänzt um eine IDP (Intrusion Detection and Prevention). Diese Technologie ist eine zusätzliche Kontrolleinheit, die Angriffe noch besser erkennt. Mit einer IDP richten Sie Sicherungen gegen Zero-Day-Attacken ein und sorgen so, dass System- oder Anwendungsschwachstellen geschützt bleiben.

- Network Access Control: Arrangieren Sie, dass ein Network Access Control eingerichtet wird. Dieses erkennt mögliche Gefahren auf einem Endgerät und trennt dann automatisch den entsprechenden Port. Die Ausbreitung von Malware wird dadurch erschwert.

- VPN: Um von außen auf das Unternehmensnetzwerk zuzugreifen, sollten Sie ausschließlich ein VPN (Virtual Private Network) einsetzen. Die Variante VPN SSL bietet zudem einen temporär eingerichteten, abgesicherten Zugang zum Unternehmensnetzwerk per Anmeldung über eine Webanwendung.

- Daneben empfehlen sich noch weitere Technologien wie z. B. das Nutzen einer Sandbox (um Veränderungen am Betriebssystem zu überprüfen) und eines Webfilters. Sowie diverse Programme im Schutz gegen Gefahren, die über E-Mails eintreffen (wie Antispamfilter oder Phishingschutz). DOKOM21 beispielsweise bietet eine Gruppe an solchen Maßnahmen an, um Cyberkriminalität von Grund auf zu erschweren.

Datenschutz: Lassen Sie sich beraten

Dieser Ratgeber dient lediglich als Einführung in den Datenschutz, wenn Sie Daten in ein Rechenzentrum auslagern möchten. Man erkennt aber auch schnell, wie umfangreich dieses Thema ist. Der Datenschutz in Europa ist eine komplexe Angelegenheit. Es gibt nicht immer DIE perfekte Lösung, Daten möglichst sicher zu verwalten.

Es empfiehlt sich daher, sich zum Thema Datenschutz ausreichend beraten zu lassen. Der betriebliche Datenschutzbeauftragte sollte einen externen Datenschutz-Anwalt um Rat bitten. Zudem können Sie auch jederzeit die Datenschutz-Experten von DOKOM21 kontaktieren, um sicherzustellen, dass alles reibungs- und fehlerlos abläuft.